主页 > imtoken授权管理系统 > 从寄生虫到僵尸网络挖掘木马

从寄生虫到僵尸网络挖掘木马

一、背景

“区块链、比特币”热议了半年多。 甚至有人将2017年定义为“数字货币元年”。 炒币一日胜炒股一年,当然反之亦然……

朋友圈里充斥着科普文章,培训教学沙龙随处可见,连投资圈的大咖都要出来喊话。 区块链不仅“表演”在创业公司的PPT上,甚至还“诞生”出区块链养鸡等区块链融资项目。

2009年,基于区块链技术的比特币诞生,为这沉闷的一年增添了不少色彩。 直到2017年,以比特币和各种山寨币为首的数字货币的价值飙升超出了所有人的想象。

“炒币”现象已经超出了一般投资理财的范围,没有人不为“数字货币”的巨大诱惑所动。 当WannaCry勒索病毒爆发时,黑客要求受害者用比特币支付赎金,这才真正让比特币为消费者所熟知。 现在,它们离我们更近了,以一种更常见的形式进入我们的生活,那就是“挖矿木马”。

二、什么是挖矿和挖矿木马

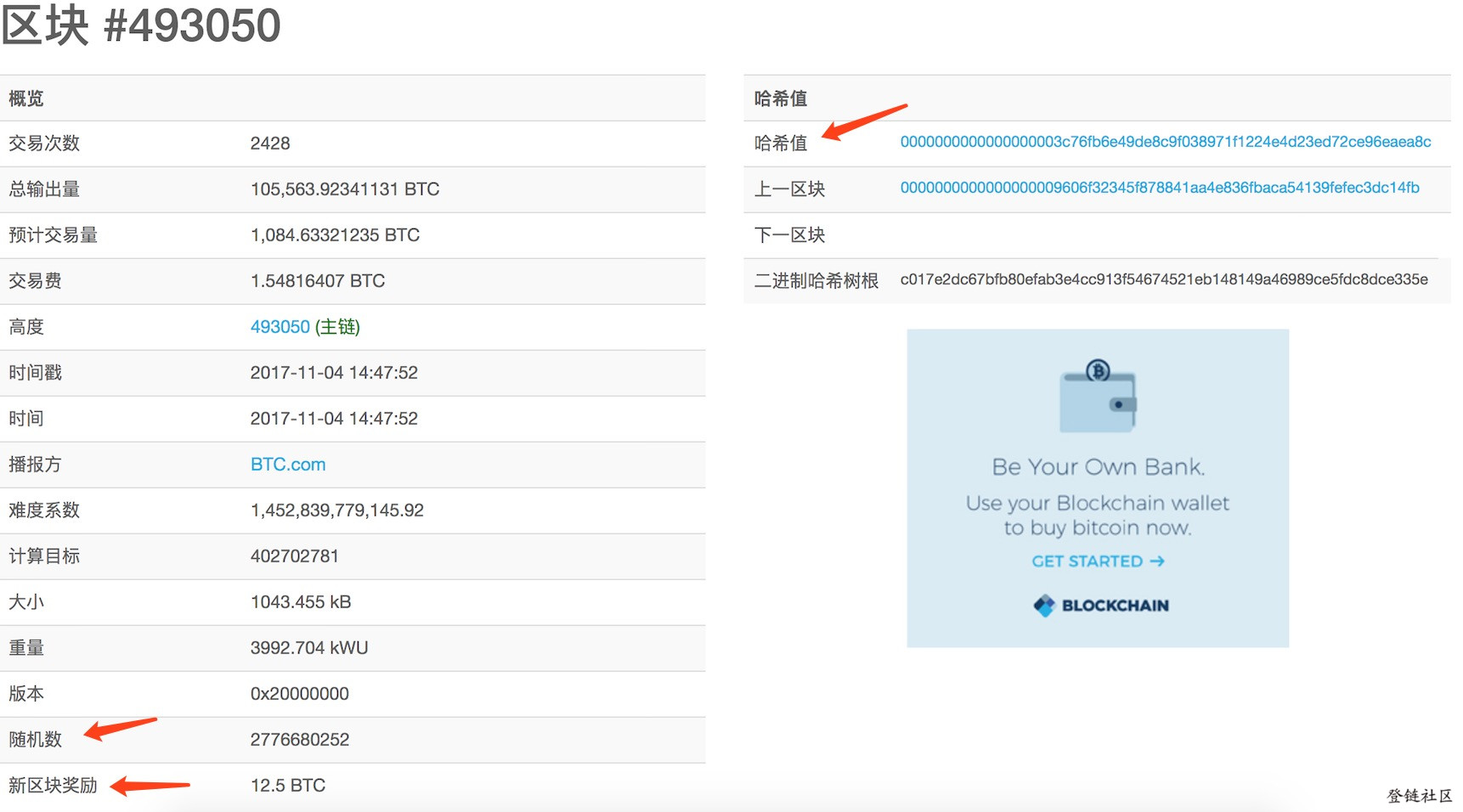

在开始之前,我们先简单说一下什么是“挖矿”。 比特币、门罗币等虚拟数字货币并不是由特定的货币发行者发行的,而是基于特定的算法经过大量计算得到的。 挖矿程序利用计算机强大的计算能力进行大量计算,从而获得虚拟数字货币。 这个过程通常被称为“挖矿”。 但是,由于硬件性能的限制,虚拟数字货币玩家需要大量的计算机进行计算才能获得一定数量的数字货币。

简而言之,挖矿就是获得虚拟数字货币的过程。 普通玩家必须通过布置大量“矿机”来加快获取数字货币的速度。 既然“虚拟数字货币”具有巨大的诱人利益,这似乎也合情合理。 在犯罪分子眼中,设置已经改变。 他们开始尝试“非同寻常”的挖矿方式,更何况通过木马控制别人的电脑在他们眼里只是基本功。

与普通木马一样,“挖矿木马”也通过特定程序非法控制他人电脑,但不同的是,挖矿木马的作用是通过消耗受害主机的资源获取虚拟数字货币,隐蔽性更强比其他木马性。

然而,“挖矿木马”可不小。 通过木马传播成为“矿工”的受害人电脑会消耗大量电量,显卡、CPU等硬件损失惨重。 受害者电脑CPU资源占用率飙升(通常达到75%以上),电脑性能变差,发热量增加,都是“挖矿木马”的罪魁祸首。 针对近期挖矿病毒横行的情况,趋势科技高级威胁应急小组将带您深入了解挖矿木马的“秘密”。

挖矿木马比我们想象的“火热”

三、挖矿木马的分类

下面详细说说挖矿木马。 “挖矿木马”的常见表现形式大致可分为两类:本地挖矿和云挖矿。 本地挖矿木马的代表是KMSpico Windows“激活”工具。 由于盗版Windows系统和办公软件在国内屡禁不止,网上流传着各种激活工具。 最著名的是 KMSpico。 黑客经常利用该激活工具传播挖矿挖矿病毒“Trojan/Miner”。 当Trojan/Miner“遭遇”KMSpico时,其所能造成的影响不言而喻,尤其是在国内刚刚掀起Win10系统更换热潮的情况下。

从百度指数可以看出,从2013年到现在,KMSpico工具平均每天的搜索量为1000+,这还不包括搜索KMS、spico、kmco等相关关键词比特币网页云开采,搜索结果为甚至更相关。 接近一百万。 由于激活是国内电脑用户的高频动作,可想而知我们离“挖矿木马”有多近。

另一种比本地挖矿木马植入技术更为高明的木马植入形式正在悄然兴起,那就是:云挖矿。 云挖矿是指黑客植入JS脚本挖矿木马,窃取用户资源,进行在线挖矿。 从业内来看,大多数情况下,挖矿软件本身都有后门,黑客可以利用后门窃取用户的机器资源,甚至盗取用户的虚拟货币。

根据亚信高级威胁应急响应小组初步调查,确定Coinhive是一个提供恶意JS脚本的网站平台,允许攻击者将脚本挂在自己或被攻陷的网站上。 挖矿工。

通俗地说比特币网页云开采,Coinhive挖矿平台旨在为网站开发“另一种”收入来源:网页上不再有大量广告,只需在网页中嵌入挖门罗币(Monero)的代码,将使用访问者的计算机计算资源来挖掘 Monero。 Coinhive 从开采的 Monero 中抽取一定比例,其余部分归该网站所有。 目前,越来越多的恶意软件开发者更愿意嵌入此类代码。

下图为网页内嵌的挖矿JS代码:

目前,我们检测到植入挖矿脚本的站点类型分布如下:

企业网站占比最高,占比高达62%,色情、游戏、游戏、小说、视频网站次之。

企业建站存在诸多风险

与此同时,不少挖矿平台上还存在着信用卡被盗盗刷的诈骗案件,用户的财产安全在不经意间受到了极大的威胁。

4、黑产的影响

那么“挖矿木马”对我们有什么实际影响呢? 据统计,自2017年10月以来,矿场数量呈上升趋势。 越来越多的网站被发现被植入挖矿木马,因网站被黑而被动参与挖矿的网站也越来越多。

在发现一些高流量挖矿网站的同时,趋势科技高级威胁应急响应团队的研究人员也检测到受影响用户的流量显着增加。

在“挖矿”的道路上,黑客们为了自身利益的最大化,无所不用其极。 俗话说,魔高一尺,道高一尺,邪终必胜。 为了进行全方位的安全防护,亚信安全高级威胁应急响应小组的研究人员对收集到的以下病毒进行了综合分析,还原了病毒进入计算机后的各种行为,努力为安全保驾护航企业和用户,让大家对“挖矿木马”有了更清晰的认识。

五、“挖矿木马”案例

案例一:进入Windows主机后的“寄生虫”——Conhosts.exe

通过对内存镜像的分析,我们发现在一台可疑计算机中,conhosts.exe进程占用了高达75%的CPU空间,因此我们有理由怀疑该程序是木马程序。 通过进一步分析进程conhosts.exe,我们发现该程序的PID为856,存放路径为c:\windows\fonts,由csrss.exe创建并启动。 同时,csrss.exe的存放路径也是c:\windows\fonts,csrss.exe正常的存放路径应该存放在c:\windows\system32,所以可以进一步判断进程是一个特洛伊木马程序。

通过分析,我们可以看到程序csrss.exe的所有文件操作、进程操作、注册表操作。 csrss.exe 已创建 6 个注册表项。 从下图可以看出,csrss.exe在创建conhosts.exe木马程序的同时写入了自启动Registry项等信息。

通过对conhosts.exe的进一步分析,可以清楚的看出conhosts.exe已经建立了到矿池的链接,如下图所示:

通过矿池的线索,继续追踪,可以看到c:\windows\Fonts\explorer.exe也是一个伪装的木马进程,通信端口号分别为3333、5555、7777,如图下图:

经分析,explorer.exe木马进程有以下操作:

1.explorer.exe在c:\windows\Fonts目录下创建.bat、.reg、.exe文件和病毒需要的2个注册表文件,如下图:

2、explorer.exe和多个IP建立的一系列链接。

3. explorer.exe 创建了两个进程。 其中一个进程是 cmd.exe,另一个是 attrib.exe。 进程cmd.exe执行cmd /c cd c:\wundows\fonts\&& 1.bat命令。

进程 attrib.exe 执行命令并隐藏病毒程序。 所以在c:\windows\Fonts目录下看不到.exe、.bat等文件,只能通过命令dir *.exe /a /s查看。

4.explorer.exe与外网通信。

由于无法确定木马的传播范围,因此可以查看内网所有机器是否都与木马指定的IP建立了链接。 如下图,我们发现另一台机器也和木马指定的外网IP通信,也就是说这台机器也中了挖矿木马。 木马名称:winRARI.exe,进程路径:c:\windows\Fonts。

根据winRARI.exe的线索,我们继续排查,发现winRARI.exe正在运行c:\windows\Fonts下的日志文件。 可以猜测,这些日志文件应该是木马产生的日志文件。

另外发现winRARI.exe做了很多文件操作,建立了很多TCP连接。

根据获取的外网IP地址和搜索网络协议DNS的查询记录,可以查到矿池地址。

以上就是整个分析过程。 目前被植入木马的Windows电脑居多,木马往往以exe的形式创建进程在内网传播,如案例1中的例子。

但这还没有结束。 目前,互联网上出现了一种通过SSH协议传播的新型Linux挖矿木马,隐蔽性更强,传播更容易。 下面通过案例二深入研究该挖矿木马的植入过程。

案例 2:一个新的 Linux 加密货币挖矿僵尸网络——PyCryptoMiner

随着物联网设备的接受度越来越高,趋势科技高级威胁应急响应小组发现了一种新型的Linux加密货币矿机僵尸网络——PyCryptoMiner,它通过SSH协议进行传播。 基于Linux系统构建僵尸网络是当今互联网新兴的一种攻击方式。 大量的僵尸木马(病毒)是由PERL/Python/Bash/Go/Ruby等脚本编写的。 用脚本语言编写的木马几乎总是可以悄无声息地传播并且很难被发现,因此用脚本语言编写的恶意软件很容易被混淆。

主流僵尸网络的应用过程分为多个阶段。 一般情况下,脚本执行后,会从C&C服务器获取经过编码的脚本,这就是被感染机器的主控者(木马)。

控制器脚本在受感染的机器上注册一个 cron 作业,使其永久驻留在受感染的机器上。 该脚本包含一个编码脚本,每 6 小时执行一次,从受感染的设备中收集敏感信息,检查设备是否感染了恶意软件,如果是,则检查受感染计算机的当前状态(目的、意图),检查通过搜索预定义的恶意软件名称来完成。 同时,僵尸主机会以挖矿节点或扫描节点的形式出现。

收集到的信息会发送给C&C服务器,C&C服务器会将任务详情以字典的形式回传给僵尸主机,然后执行挖矿任务。

由于这两种恶意病毒占用大量的系统资源进行挖矿,对系统性能的影响比较大。 但在排查过程中,并未发现该病毒对文件进行加密或有任何勒索行为,也没有窃取用户信息。 敏感信息并未对系统造成损害,因此该类病毒隐蔽性极强。 但是大多数病毒(木马)在对待我们的主机时并不是那么“友好”,所以对于用户来说,最好的办法就是做好防护策略,密切监控服务器资源消耗(CPU/load)。

众所周知,木马容易变异,很多时候杀毒软件可能无法识别。 随着黑色产业的成熟以及近期多个CVE漏洞的影响,黑客可以利用漏洞在服务器主机上远程执行任意代码,无需任何身份验证。 由于部分漏洞的详细信息和验证码已经公开,因此出现了大规模的远程漏洞利用尝试。

6.总结

“木马”和“黑产业”其实对我们来说并不新鲜。 据估计,中国的黑色产业链有数百亿规模。 然而,黑色产业对利润的追求越来越现代,他们会“充分”利用自己能得到的一切有价值的资源,“物尽其用”,就像这次“挖矿木马”横行一样。 我们不能坐以待毙,在充分了解之后采取一切必要的措施来保护自己。 我们不能在对方的懒惰上冒险。 希望本文的分析能对您有所帮助和启发。

7. 附录:IOC

酷艺影视vclient.exe 23679283a33d67239544ccd98f7f1580

VIP特权client.exe f1573da774f6f38b102d9978f01fafe

VIP客户端.exe 6793fa4cdbb9362b70e236200638ddfc

Xxmr.exe 15560eafda92ce0d1681b7926403d08e

Xt.exe a57e244c9c17edcfcbaaf6d28cb4b62b

sc2.exe 5de6e84377a665d14ec2a5aa6872ae0b

矿池地址

我的.ppxxmr.com:3333

pool.xinemer.com:5555

获取.bi-chi.com:3333

bcd.uupool.cn:6001

siamining.com:3333

我们-west.siamining.com:3333

苏挖矿网:3333

hcash-上海.globalpool.cc:3008

hcash-上海.globalpool.cc:3032

111.232.38.60:3008

:3333

:5555

:7777

:8080 (104.223.37.150)

:8080 (103.96.75.115)

:443

:8090

:3333

:5555

:7777

:3333

:5555

:7777